На прошлой неделе в Сети появилась информация, что в подсистеме Intel Management Engine (IME) присутствует критическая уязвимость, которая позволяет получить полный доступ к компьютеру с процессором Intel. К сожалению, несколько дней назад сам чипмейкер подтвердил данные сведения. Более того в сообщении говорится, что помимо версий IME под номерами 11.0/11.5/11.6/11.7/11.10/11.20, проблема присутствует в подсистемах Server Platform Services (SPS 4.0) и Trusted Execution Engine (TXE 3.0).

Под угрозой оказалось подавляющее количество настольных, мобильных и серверных платформ, выпущенных за последние пару лет. Компания упоминает следующие процессоры:

- Последние три поколения Intel Core;

- Xeon E3-1200 v5 и v6;

- Xeon Scalable;

- Xeon W;

- Atom C3000;

- Atom серии E3900 (Apollo Lake);

- Pentium семейства Apollo Lake;

- Celeron серий N и J.

Опасность ситуации заключается в том, что Intel не может выпустить обычный патч для устранения уязвимости. Производители материнских плат и готовых устройств должны сами интегрировать исправления в микрокод UEFI и предоставить новые «заплатки» пользователям. По сообщениям сетевых источников, как минимум MSI и Gigabyte уже начали работать в этом направлении. Первая выпустила обновления для линейки материнских плат Gaming и Pro, построенных на базе чипсетов Intel 100, 200 и 300, а Gigabyte сообщила о доступности «заплаток» для плат с набором системной логики Intel Z370 и серии Intel 200.

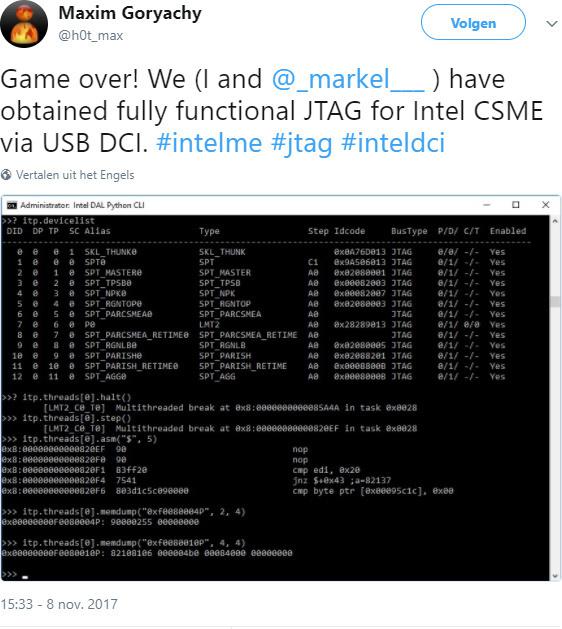

Подсистема Intel Management Engine (IME) присутствует в чипсетах Intel начиная с 2008 года. Она представляет собой отдельный контроллер, встроенный в микросхему Platform Controller Hub (PCH). Данный модуль обладает доступом ко всем периферийным устройствам на этапах загрузки, работы, спящего режима и выключения. Специалисты не первый год критикуют IME и называют её бэкдором, созданным Intel в своих целях.