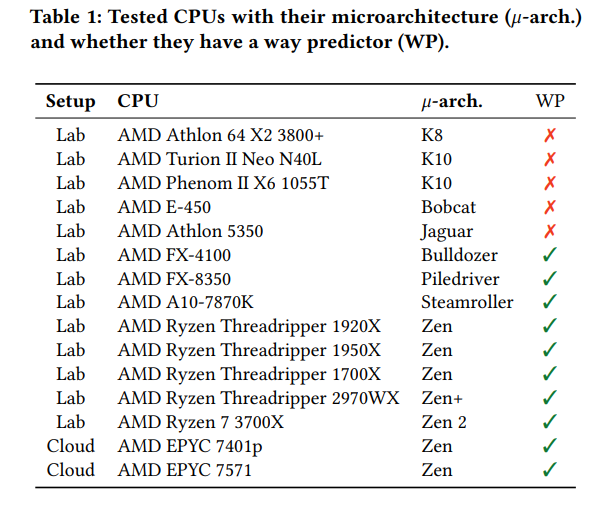

Ученые из Грацского технического университета (крупнейший технический вуз Австрии) отчитались о находке уязвимостей Collide+Probe и Load+Reload из семейства Take A Way, которым подвержены все процессоры AMD начиная с 2011 года, включая архитектуры Buldozer и Zen. Речь идет о возможных эксплойтах механизма предсказания ветвлений L1D-кэша. Команда исследователей утверждает, что они раскрыли уязвимости для AMD еще 23 августа 2019 года, но на данный момент исправления микрокода отсутствуют.

Путем обратной инженерии исследователи воссоздали блок предсказания ветвлений и обнаружили уязвимости. С помощью Collide + Probe злоумышленник может отслеживать обращения к памяти жертвы без знания физических адресов или разделяемой памяти при совместном использовании времени логического ядра.

С помощью Load + Reload можно использовать предиктор для получения высокоточных трассировок доступа к памяти жертвы на одном и том же физическом ядре. Эта уязвимость работает для двух процессов с общей разделяемой памятью, когда содержимое кэша одного процесса доступно и для второго, чего в принципе не должно быть.

Исследователи использовали эти уязвимости с помощью JavaScript, запущенного в браузерах Chrome и Firefox. Им удалось получить доступ к ключам шифрования AES. Эксплойты также могут использоваться для проникновения в облачные сервисы в центрах обработки данных. В документе предлагается несколько возможных способов устранения уязвимостей с помощью комбинированного программного и аппаратного подхода, но нет никаких данных о падении производительности от патчей.

Между тем, среди многих источников финансирования команды ученых значится компания Intel. Как известно, она поддерживает исследования в области безопасности продуктов, а также присуждает премии исследователям за обнаружение дыр в ее архитектурах. Так что в данном случае, вероятнее всего, речь о происках конкурента не идет. Как сказано в документе: «Любые мнения, выводы или рекомендации, выраженные в этом материале, принадлежат авторам и не обязательно отражают точку зрения финансирующие стороны».

Компания AMD, разумеется, знакома с этой проблемой и выпустила официальное заявление на своем сайте. По их мнению, такие уязвимости не могут приводить к спекулятивным атакам. В данном случае AMD рекомендует придерживаться общих требований к безопасности.