В Сети появилось несколько интересных исследований, затрагивающих тему кибербезопасности и компьютерных комплектующих. Оказывается, злоумышленники могут использовать обычные вентиляторы системного блока или видеокарту для кражи конфиденциальной информации. Эти теоретические разработки достойны фильмов про Джеймса Бонда, но, очевидно, не представляют опасности для обычных пользователей.

Команда хакеров за работой

Уязвимость Air-ViBeR или «скрытые каналы с воздушным зазором» описана израильским ученым Мордехаем Гури из Исследовательского центра кибербезопасности в Университете Бен-Гуриона. На целевой ПК устанавливается вредоносное приложение, меняющее скорость вращение вентиляторов по заданному алгоритму. Пропеллеры при этом создают вибрацию, содержащую модулированный сигнал. В прямой близости от ПК должен находиться приемник информации, например смартфон. Скорость передачи данных таким методом совсем не блещет и составляет 5–10 бит в секунду. Таким образом, за год шпионская система на основе Air-ViBeR способна передать до 40 Мб информации при условии беспрерывной работы 24/7/365.

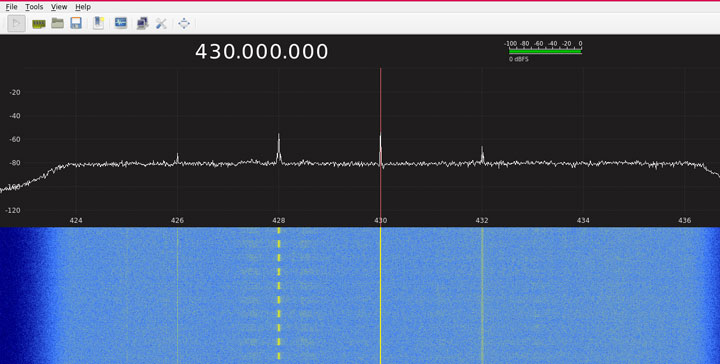

Другая группа исследователей, во главе с Михаилом Давыдовым и Бэроном Ольденбургом, разработала столь же оригинальный, но более коварный способ атаки. Они манипулировали тактовыми частотами видеокарты AMD Radeon Pro WX3100 для превращения GPU в антенну радиопередатчика.

В этом случае радиус эффективной связи составляет до 50 футов (15,2 метров) с вполне приемлемой скорость передачи данных. Атака не требует каких-либо специальных взломов драйвера графического процессора или физической модификации видеокарты — только программный инструмент для контроля тактовой частоты. По сути, любое приложение для разгона вроде MSI Afterburner использует те же принципы работы. Как бы там ни было, злоумышленнику понадобится физический доступ к целевому ПК и права администратора для активации уязвимости. Хотя очевидно, данный вид атак имеет куда большие перспективы, нежели Air-ViBeR.